Un grupo de investigadores asegura que su algoritmo detecta con precisión el 92% de los productos maliciosos en venta así como el 80% de los hilos en foros sobre su uso; más de 300 ciberamenazas semanales

En febrero de 2015, Microsoft identificó una vulnerabilidad crítica en su sistema operativo Windows que permitía que un atacante malicioso controlase el ordenador objetivo de forma remota. Este problema afectaba a varios sistemas operativos, incluyendo Vista, 7 y 8, además de otros sistemas diseñados para servidores y dispositivos portátiles.

La empresa lanzó una solución de inmediato. Sin embargo, los detalles de la vulnerabilidad no tardaron en diseminarse entre la comunidad hacker.

En abril, algunos expertos de ciberseguridad descubrieron un exploit (un fragmento de software utilizado para aprovechar las vulnerabilidades de un sistema de información) desarrollado a partir de esta vulnerabilidad a la venta en un mercado de la red oscura o darknet. El vendedor pedía cerca de 15.000 dólares (13.500 euros aproximadamente) a cambio del exploit. En julio apareció el primer malware que aprovechaba esta vulnerabilidad. Conocido como troyano Dyre, estaba diseñado para robar los números de tarjeta de crédito de los ordenadores infectados en todo el mundo.

Este suceso ofrece un ejemplo clave para entender cómo evoluciona el malware. En solo unos meses, los hackers han convertido una vulnerabilidad en un exploit, lo han comercializado, y después han visto cómo se convertía en un troyano liberado en la red. En este caso, Microsoft se percató de la vulnerabilidad antes de que se pudiese aprovechar y publicó un parche. Pero cuando el malware explota vulnerabilidades desconocidas, los propietarios originales del software deben desarrollar un parche inmediatamente, literalmente en cero días, de ahí su nombre: ataques de día cero.

En este caso, Microsoft se percató de la vulnerabilidad antes de que se pudiese aprovechar y publicó un parche. Pero cuando el malware explota vulnerabilidades desconocidas, los propietarios originales del software deben desarrollar un parche inmediatamente, literalmente en cero días, de ahí su nombre: ataques de día cero.

Un objetivo básico de los expertos en ciberseguridad es identificar los exploits de día cero antes de que se conviertan en malware. Para Eric Nunes y su equipo de la Universidad Estatal de Arizona (EEUU), el incidente de troyano bancario Dyre ha resultado una importante fuente de inspiración que permitirá tomar un nuevo enfoque respecto a este tipo de ciberseguridad.

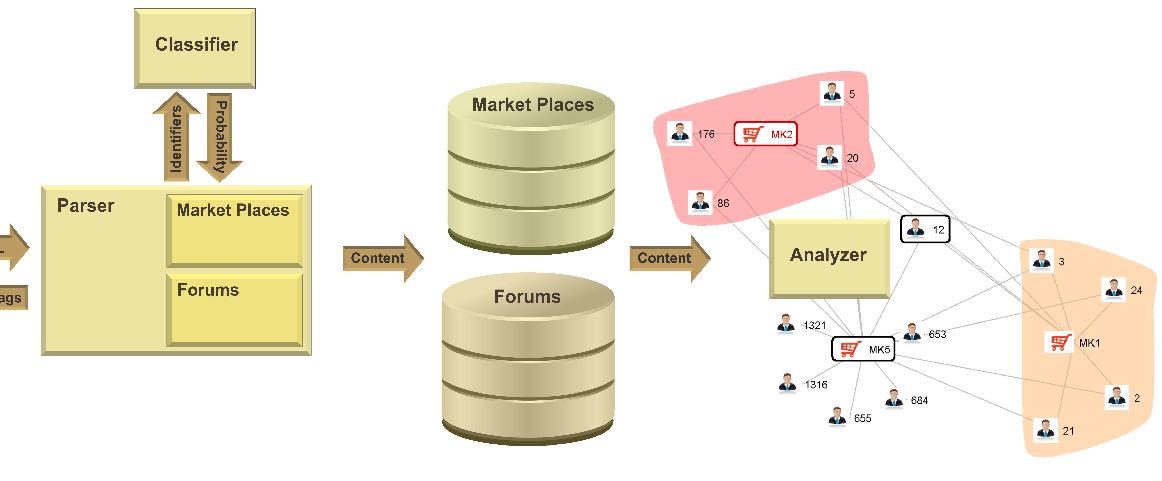

Esta semana, el equipo ha desvelado una operación de recopilación de información sobre ciberamenazas que utiliza el aprendizaje de máquinas para estudiar foros de hackeo y los mercados de internet profundo o deep web y de la red oscura. El sistema se encarga de buscar pistas sobre vulnerabilidades emergentes.

Y por el momento, ha tenido un comienzo prometedor. "Actualmente este sistema recopila una media de 305 alertas de ciberamenazas fiables cada semana", afirman Nunes y sus compañeros.

Antes de nada, es conveniente conocer un poco el contexto. Los hackers y otros personajes con malas intenciones suelen ocultarse en foros y mercados clandestino de dos formas. La primera se basa en el uso del software Tor, el cual está muy extendido, para hacer que todo el tráfico de datos sea anónimo a medida que se circula por internet, lo que también evita ser rastreado. Esto se conoce como darknet o red oscura.

La segunda opción es utilizar sitios web alojados en la parte abierta de internet, pero que no está indexada por los motores de búsqueda. A esta parte se le llama deep web o web profunda y puede resultar difícil navegar por ella.

Para monitorizar las actividades de los hackers en estos sitios, Nunes y su equipo han desarrollado un rastreador que permite reunir información sobre las páginas HTML alojadas en la red oscura y la web profunda. Lógicamente, una parte fundamental de este trabajo consiste en orientar el rastreador hacia las mejores páginas de inicio, una tarea que solo pueden hacer personas familiarizadas con este tipo de contenidos. Entonces, el equipo extrae información específica relativa a actividades de hackeo, a la vez que descarta toda la información relacionada con drogas, armas y otros temas.

Finalmente, el equipo utilizó un algoritmo de aprendizaje automático para detectar productos y temas de discusión relevantes en estos sitios. Para llevar esto a cabo, tuvieron que etiquetar manualmente el 25% de los datos, señalando qué información era relevante y qué no. Una persona tarda alrededor de un minuto en etiquetar 5 productos del mercado, o bien en etiquetar dos temas de un foro. Sin embargo, es posible reducir este tiempo a medida que aprende la máquina. Una vez hecho, entrenan al algoritmo con el conjunto de datos etiquetados y lo prueban en el resto.

Los resultados ofrecen una lectura interesante. Según Nunes y su equipo, "utilizando modelos de aprendizaje automático, somos capaces de recuperar con precisión el 92% de los productos comercializados, así como de detectar el 80% de las discusiones en foros relacionadas con hackeo malicioso".

Hasta el momento, esta técnica ha revelado un gran número de actividades maliciosas. "Durante un período de cuatro semanas, hemos detectado 16 exploits de día cero a partir de los datos de los mercados", explica el equipo. Entre estas detecciones se incluye un exploit de Android que se vendía por 20.000 dólares (18.000 euros) y otro relacionado con Internet Explorer 11 por 10.000 dólares (algo más de 9.000 euros).

El equipo también ha mapeado las redes sociales a partir del modo en que los hackers las utilizan estos foros y mercados. Afirman que hay 751 usuarios que están presentes en más de un mercado, y ponen el ejemplo de un distribuidor que estaba activo en siete mercados diferentes y en un foro. Este proveedor ofrecía más de 80 productos relacionados con el hackeo malicioso.

Evidentemente, se trataba de un negocio lucrativo. "El distribuidor tiene una valoración media de 4,7 sobre 5,0 que ha obtenido gracias a más de 7.000 transacciones satisfactorias en el mercado, lo que indica la fiabilidad del producto y la popularidad del distribuidor", explican Nunes y su equipo.

Estos hallazgos suponen un paso útil en la lucha contra el cibercrimen. Este sistema, capaz de detectar actualmente más de 300 ciberamenazas a la semana, ya ha atraído la atención del sector comercial. De hecho, el equipo asegura que se encuentra en proceso de transferir el sistema a un socio comercial.

Si el equipo continúa detectando vulnerabilidades de día cero antes de que se conviertan en productos de malware, podrían ayudar a que los propietarios de software desarrollen parches rápidamente. Y eso supondría una gran ayuda para los expertos en seguridad.

Evidentemente, esto formará parte del juego de gato y el ratón y el gato de la ciberseguridad. Resultará interesante ver cómo los hackers cambian su comportamiento ahora que saben que están siendo monitorizados de forma sistemática. Y cuando esto ocurra, volverá a producirse una iteración en las reglas del juego.

(Ref.: arxiv.org/abs/1607.08583: Darknet and Deepnet Mining for Proactive Cybersecurity Threat Intelligence)