Tecnología y Sociedad

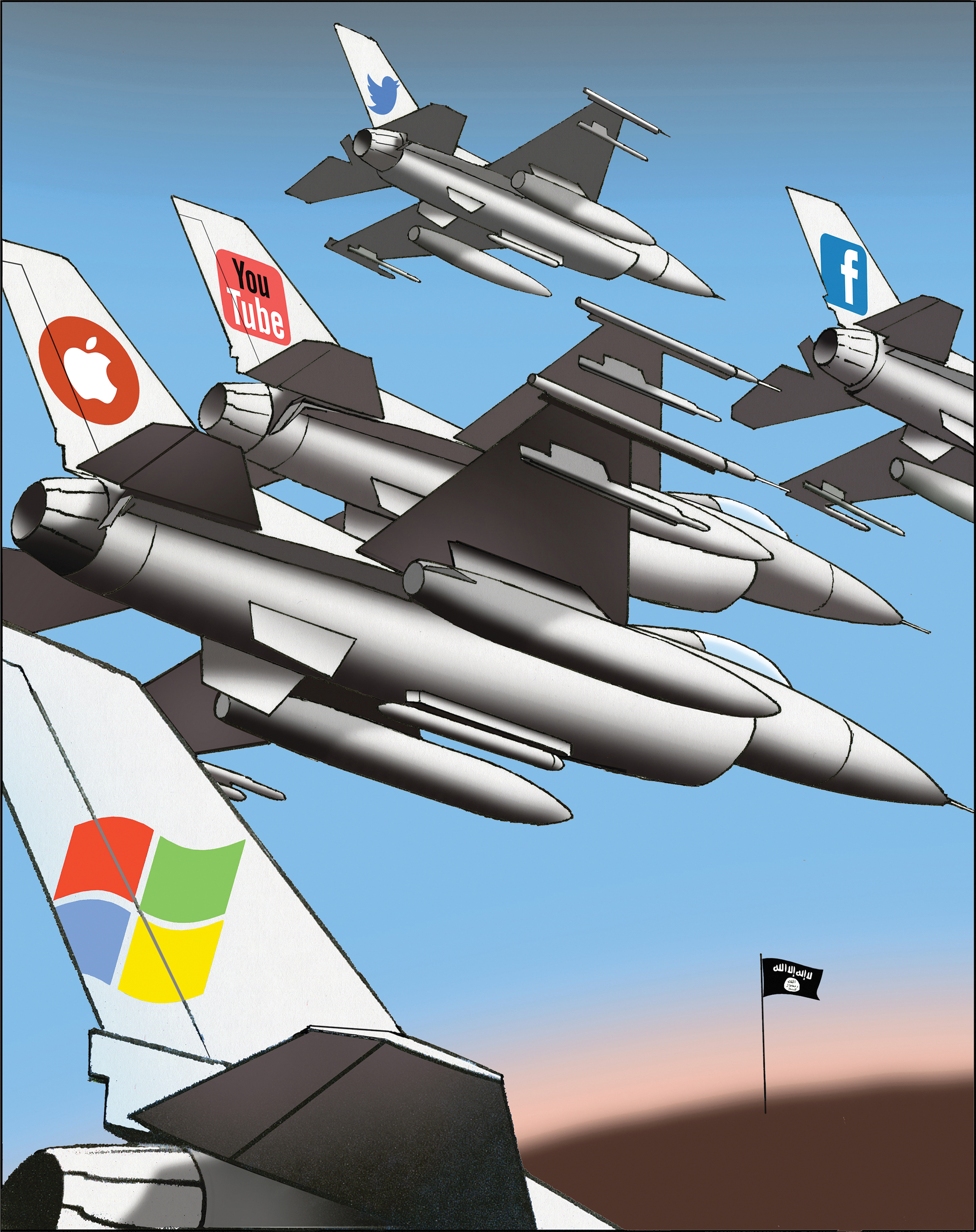

EEUU ruega a Silicon Valley que vuelva a cooperar en la lucha contra el terrorismo en internet

Durante años, las empresas tecnológicas facilitaron el acceso a su información, hasta que llegó Snowden. Ahora, el Gobierno quiere retomar esta cuestionada relación

El 8 de enero de 2015, varios altos funcionarios de la administración del presidente de EEUU, Barack Obama, entre los que se incluyeron el fiscal general, el jefe de Personal de la Casa Blanca y los directores del FBI y la Agencia Nacional de Seguridad (NSA, por sus siglas en inglés), se reunieron en una sede federal de San José, California (EEUU) con ejecutivos de Facebook, Twitter, Microsoft, LinkedIn, YouTube y Apple (incluido el CEO, Tim Cook). En la agenda para la reunión, según un memorándum ampliamente filtrado a la prensa , figuraba la siguiente pregunta: "¿Cómo podemos dificultar que los terroristas utilicen internet para reclutar, radicalizar y movilizar a sus seguidores a la violencia?"

El 8 de enero de 2015, varios altos funcionarios de la administración del presidente de EEUU, Barack Obama, entre los que se incluyeron el fiscal general, el jefe de Personal de la Casa Blanca y los directores del FBI y la Agencia Nacional de Seguridad (NSA, por sus siglas en inglés), se reunieron en una sede federal de San José, California (EEUU) con ejecutivos de Facebook, Twitter, Microsoft, LinkedIn, YouTube y Apple (incluido el CEO, Tim Cook). En la agenda para la reunión, según un memorándum ampliamente filtrado a la prensa , figuraba la siguiente pregunta: "¿Cómo podemos dificultar que los terroristas utilicen internet para reclutar, radicalizar y movilizar a sus seguidores a la violencia?"

Durante el mes anterior, desde los tiroteos inspirados por ISIS en San Bernardino, California, el presidente Obama, junto con varios de los candidatos que compiten para sucederle, había estado haciendo un llamamiento a Silicon Valley (EEUU) para unirse al Gobierno en esta lucha. Como dijo Hillary Clinton en uno de los discursos de su campaña: "Necesitamos que los 'grandes perturbadores' perturben a ISIS". En uno de los debates republicanos, Donald Trump dijo que pediría a la "gente brillante de Silicon Valley" que impidiese que ISIS utilizara internet (esta petición refleja un mal entendimiento de cómo funciona internet, pero también la desesperanza generalizada porque Silicon Valley haga algo).

Pero, ¿qué es lo que Obama, Clinton, Trump y los otros políticos tienen en mente? ¿Cómo deberían responder los ejecutivos? Muchos emprendedores tecnológicos, generalmente liberales y especialmente recelosos frente a una posible conspiración con Washington D.C. a causa de las filtraciones de Edward Snowden, cuestionan si es lícito que el Gobierno asigne tal esfuerzo a la industria privada. Trasladar esta misión a los ejecutivos de Silicon Valley podría violar la primera, cuarta y quinta enmienda de la constitución de Estados Unidos. Y si se pudiese elaborar alguna estrategia cooperativa, muy al margen de cualquier consideración filosófica, ¿cuál sería su impacto?

Lo principal, remarcó Clinton, es que, más allá de los planes específicos, "la comunidad tecnológica y el Gobierno tienen que dejar de verse como adversarios".

Discursos políticos sobre ISIS

- Hillary Clinton: "La seguridad nacional y el Estado Islámico"

19 de noviembre de 2015, en el Consejo de Relaciones Internationales - Donald Trump: en el debate republicano

15 de diciembre de 2015 - Presidente Obama: "Manteniendo a salvo el pueblo americano”

6 de diciembre de 2015

Esta enemistad, especialmente entre los tecnólogos y los espías, es un fenómeno bastante reciente. Las empresas de telecomunicaciones tienen un largo historial de cooperación con las agencias de inteligencia estadounidense desde la década de 1920. En ese momento, la Agencia de Descifrados, que nació como una unidad de espionaje en la Primera Guerra Mundial, convenció a Western Union para que concediera acceso a los agentes a todos sus telegramas y telégrafos. A partir de la década de 1950, con la constitución de la NSA, AT&T y los posteriores "Baby Bells" (término anglosajón que denomina a la proliferación de empresas de telecomunicaciones estadounidenses cuyos nombres incorporan la palabra bell, 'campana' en castellano) ya permiten que los equipos de inteligencia pinchen las líneas telefónicas.

Así, nació toda una nueva industria para crear puestos de escucha, satélites y antenas que interceptan señales de radio y microondas. Cuando el mundo se volvió digital, las nuevas empresas de internet mantuvieron esta cooperación, a veces bajo orden judicial, pero casi siempre de forma voluntaria. Los favores fueron recíprocos. Por ejemplo, dos oficiales de la NSA me contaron que cuando Microsoft lanzó su primer paquete de software Windows, la Junta Directiva para la Seguridad Informática de la agencia inspeccionó el producto (como era su obligación antes de realizar el Departamento de Defensa su pedido). Encontró 1.500 vulnerabilidades, y ayudó a resolverlas casi todas (dejando algunos de los agujeros sin tapar para que la NSA los pudiese aprovechar en los sistemas informáticos de sus adversarios).

Las filtraciones de Snowden, en junio de 2013, expusieron el alcance completo de este apaño. El anuncio avergonzó a varios altos ejecutivos y fomentó los temores de que los consumidores del extranjero podrían realizar sus compras en otra parte porque darían por sentado que los productos hechos en Estados Unidos incluirían puertas traseras para intrusos de la NSA. Apple declaró su independencia de forma particularmente llamativa al diseñar su sistema operativo iOS 8, lanzado en 2014, de forma que permite al usuario escoger su propia clave de acceso: Apple no podría facilitar esta clave al Gobierno, porque Apple no tendría dicha clave.

Un mes después de la reunión de San José, el Gobierno propuso una solución para poder acceder al móvil de uno de los responsables del ataque de San Bernardino. Pidió a Apple que anulara una prestación de seguridad para permitir que el FBI ejecute una desencriptación de "fuerza bruta", intentando todas las posibles combinaciones de contraseñas en el dispositivo. Cuando Apple se negó a complacerles, el FBI llevó a la empresa a los tribunales, dando lugar a una batalla legal en toda regla.

Pero, entre las principales empresas tecnológicas, Apple está prácticamente sola. El alzamiento de ISIS ha alterado el clima generalizado y reducido las hostilidades. Incluso los ejecutivos más anárquicos, incluido el propio Cook, han dicho que no tienen ningún deseo de permitir que organizaciones como ISIS hagan uso de sus redes, páginas o servidores. Así que parece que hay una voluntad renovada de cooperar con Washington D.C., o al menos, por ahora, de hablar de ello.

Ya se están produciendo algunas alianzas. Facebook y Twitter han tomado medidas para identificar contenidos terroristas y bloquearlos, aunque sus esfuerzos se están mostrando inútiles: tan pronto como se elimina una página aparece otra nueva. Pero existen otras maneras de frustrar los complots en línea. Aunque ninguna fue tratada en detalle durante la reunión de San José, la historia de las "operaciones informáticas", "guerras informáticas" o "ciberguerras" sugiere un amplio abanico de posibles técnicas.

En 2007, cuatro años después del inicio de la guerra de Irak, las fuerzas militares estadounidenses empezaron a hacer progresos: las bajas estadounidenses cayeron en picado y las insurgentes se dispararon. La versión oficial atribuye los méritos al incremento de las tropas del entonces presidente George W. Bush y la adopción del general David Petraeus de una estrategia de contrainsurgencia. Aunque tiene algo de cierta, otro factor fue una campaña de ciberguerra (me hablaron de ella varios oficiales pero ninguno de forma pública).

Las fuerzas especiales estadounidenses capturaron ordenadores que pertenecían a los insurgentes. Unos analistas de la NSA, desplegados sobre el terreno, descargaron los usuarios y contraseñas de los insurgentes, para después enviarles unos correos electrónicos falsos en los que se les citaba en un lugar concreto a una hora específica, donde esperaban miembros de las fuerzas especiales para matarlos. Durante el transcurso de varios meses, 4.000 insurgentes perdieron la vida de esta manera (al igual que 22 analistas de la NSA, sobre todo a causa de bombas de carretera que explotaron mientras acompañaban a las tropas en misiones de recaudación de ordenadores).

El tipo de programa contra ISIS discutido por los altos funcionarios y ejecutivos de internet no llegaría tan lejos. Matar a yihadistas de esta manera requeriría de tropas terrestres y (como todas las actividades de ciberataque que incluyen matar a gente o destruir objetos) una autorización presidencial. Pero no resultaría tan difícil (ni requeriría permiso explícito por parte de los más altos mandos del Gobierno) capturar – o hackear – los ordenadores de ISIS, rastrear los perfiles de Twitter y Facebook involucrados en el reclutamiento de nuevos combatientes y vigilar los correos electrónicos entrantes y salientes para analizar los tipos de personalidad e identificar a los reclutados. O los mensajes entre el reclutador y el reclutado podrían ser interrumpidos o distorsionados para que resulten menos atrayentes. O las páginas podrían ser inundadas por comentarios de musulmanes - reales o inventados - que disputan o ridiculizan el mensaje del reclutador, para ofrecer a los lectores otro punto de vista para que se lo piensen mejor antes de comprarse un billete de avión y tomar armas.

¿Cómo podemos ayudar a otros a crear, publicar y amplificar contenidos alternativos que podrían debilitar [a ISIS]?

El especialista en ciberseguridad que dirigió el Centro para Investigaciones sobre el Terrorismo durante 13 años, Matt Devost, explica: "Los estudios de las dinámicas de grupo indican que si se introducen voces disidentes, disminuye el atractivo de la propaganda".

La administración Obama parece estar considerando este tipo de enfoques. La agenda de una única página para la reunión de enero en San José preguntaba: "¿Cómo podemos emplear la tecnología para interrumpir los senderos hacia la radicalización y la violencia, identificar patrones de reclutamiento y proporcionar métricas para ayudar a medir nuestros esfuerzos?" Y: "¿Cómo podemos ayudar a otros a crear, publicar y amplificar contenidos alternativos que podrían debilitar [a ISIS]?"

Hasta cierto punto, ya se está produciendo un rechazo de forma espontánea. En 2014, Abu Bakr al-Baghdadi, el autoproclamado califa del Estado Islámico, tuiteó el siguiente mensaje: "Hacemos un llamamiento urgente para que cada musulmán se una a la lucha, especialmente los de la tierra de las dos mezquitas" (en referencia a Arabia Saudí). Alguien llamado Mohsin Arain contestó: "Lo siento, tío, no quiero arriesgarme a morir antes de que salga la próxima película de La Guerra de las Galaxias". Otro, Zay Zadeh, escribió: "Lo siento... estoy muy ocupado siendo un musulmán de verdad, donando dinero a ONG's y cosas así. Además, vuestro plan dental es una mierda". Y otro, Hossein Aoulad, respondió: "Mi madre acaba de hacer cuscús, quizás a la próxima".

Imaginemos que miles de contramensajes de este tipo inundaran el muro de ISIS y que algunos de ellos se diseñaron para atraer al tipo de personas que los analistas habían designado como susceptibles al reclutamiento. Mantener abierto un canal de propaganda para rastrear y manipular sus contenidos y controladores podría resultar mucho más eficaz que eliminarlo hasta que salga otro nuevo. Otra de las ventajas de esta estrategia es que si los líderes yihadistas llegasen a sospechar de la falta de autenticidad de estos mensajes no podrían hacer mucho al respecto. Sus lectores anónimos, desde dormitorios y sótanos de todo el mundo, los considerarían reales.

¿Quién tomaría la decisión de llevar a cabo este tipo de campañas? ¿El Gobierno o las empresas de internet? Las agencias de seguridad e inteligencia tienen los recursos, la plantilla y el mandato institucional necesarios. Pero las empresas tendrían que jugar un papel: son los dueños de las redes. Su papel podría ser pasivo, por ejemplo, mediante la recepción de avisos de que alguna agencia está monitorizando o interrumpiendo una página concreta, para que no la deshabiliten. O su papel podría ser activo, desde proporcionar ideas nuevas (su modelo de negocio fomenta las ideas innovadoras mucho más que las burocracias gubernamentales) para crear una puerta trasera dentro de la arquitectura de sitio web, servidor o red para que entren los hackers de las agencias de espías. Sea cual sea el arreglo, el Gobierno necesita que Silicon Valley al menos sea su socio. En ese sentido, acertó Hillary Clinton cuando hizo un llamamiento a ambos bandos para dejar de considerarse adversarios.

Este diálogo todavía está empezando. La reunión de enero en San José, según un funcionario que asistió pero no estaba autorizado para hablar oficialmente, supuso una "conversación preliminar" que se mantuvo "de forma no clasificada". Esta denominación implica que ninguna de las ideas y escenarios detallados fueron trazados, salvo tal vez a nivel abstracto. Pero los funcionarios esperan , y algunos liberales temen, que la reunión suponga el fin de la resistencia de Silicon Valley.

Al igual que los ejecutivos de las empresas de telecomunicaciones durante la segunda mitad del siglo XX se sintieron conmovidos por las súplicas basadas en la seguridad nacional durante la Guerra Fría, así los ejecutivos actuales, tras dos décadas de una paz relativa, una economía que promete rápidos beneficios y el mantra de "la información quiere ser libre", podrían ser convencidos de nuevo a hacer juramentos de lealtad, al menos hasta cierto punto, frente a la la amenaza del terrorismo global.

Fred Kaplan es el columnista "Historias de guerra" de Slate y el autor de 'Dark Territory: The Secret History of Cyber War' ('Territorio oscuro: La historia secreta de la Ciberguerra'), que se publicará el 1 de marzo de 2016.