Surgen soluciones para protegerse frente a los ataques y la pérdida de datos en la nube.

La computación en la nube y el almacenamiento de datos bajo demanda puede ahorrar dinero a las empresas, aunque a muchos negocios—sobre todo en las finanzas y la atención sanitaria—les preocupa entregar datos a terceros, por temor a los hackers, la pérdida accidental de datos o el robo por empleados deshonestos de los proveedores en la nube.

Están apareciendo nuevas soluciones de seguridad: Una de ellas verifica las afirmaciones de los proveedores en la nube en cuanto a que nuestros datos se guardan de forma segura en su propio servidor. La otra protege nuestros datos en la nube utilizando una función matemática para dividirlos en 16 piezas, de las cuales 10 se pueden utilizar para volver a crear el conjunto original completo.

La primera de estas soluciones responde a las recientes demostraciones de piratería dentro de las nubes—usando un conjunto de ordenadores alquilados o "máquinas virtuales" para atacar a otro conjunto—que vienen a afirmar que esto es teóricamente posible. En 2009, científicos informáticos en la Universidad de California, en San Diego, y el MIT, mostraron cómo un atacante que usase la Elastic Compute Cloud de Amazon podría aterrizar en el mismo servidor físico de su víctima. (En una instancia, obligaron a una hipotética víctima a contratar más máquinas virtuales mediante el bombardeo de su página web con tráfico y después crearon máquinas virtuales atacantes al mismo tiempo. Esto puso a los dos conjuntos de máquinas en el mismo servidor en la nube durante el 40 por ciento del tiempo.)

Los investigadores también señalaron que los atacantes localizados en los mismos servidores que las víctimas pueden hacer cosas como vigilar el modo en que se comparten los recursos físicos, tales como la unidad de procesamiento central (CPU) del servidor, para inferir información como, por ejemplo, qué tipos de programas estaba ejecutando la víctima y la cantidad de tráfico web que estaba manejando. Estas acciones se conocen como ataques de "canales laterales".

Amazon, de forma similar a otros proveedores en la nube, ofrece un servicio de nube privada virtual en el que al cliente se le promete su propio servidor aislado. Dado que los clientes probablemente deseen confirmar que están recibiendo aquello por lo que están pagando, un grupo de investigadores en los laboratorios RSA, en Cambridge, Massachusetts, y la Universidad de Carolina del Norte en Chapel Hill, han desarrollado un método de verificación que consiste en la supervisión de un fragmento del hardware del servidor conocido como el caché de la CPU, que permite un rápido acceso a los recursos de memoria frecuentemente utilizados. La tecnología prototipo permite a un cliente controlar si el caché de la CPU en su servidor nube está haciendo algo más allá de lo que cabría esperar por la propia computación del cliente. Este tipo de hallazgo sugeriría que otra persona está compartiendo el servidor. "Esto le permite verificar su situación en la nube", afirma Thomas Ristenpart, científico informático en la Universidad de Wisconsin, Madison, y coautor del documento que describía la debilidad de Amazon. "Es una manera de llevar a cabo detecciones cuando se posee un servidor físico para nosotros mismos".

La herramienta funcionó el 85 por ciento del tiempo en pruebas y está siendo afinada antes de su comercialización o concesión de licencias, afirma Alina Oprea, científica de investigación en los Laboratorios RSA, y que co-escribió el software. "El inquilino puede ejecutar este protocolo sin la ayuda de un proveedor de la nube. Esto le daría mayores garantías", afirma. Otros enfoques similares actualmente en desarrollo podrían controlar distintos elementos de hardware compartidos, tales como discos duros, añade.

Las empresas también quieren asegurarse de que sus datos almacenados de forma remota no se corrompan, se pierdan o sean robados. El cifrado de datos antes de almacenarlos podría ser de ayuda, aunque esto requiere hacer un seguimiento de las claves de cifrado y controlar las nuevas tecnologías debido a su potencial para romper el cifrado. (En el lado positivo, un sistema futuro podría permitir realmente hacer cálculos con datos cifrados, algo no factible con la tecnología actual.)

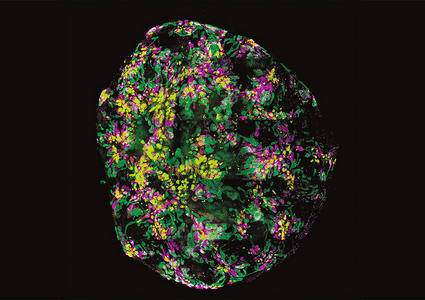

Estos inconvenientes de la encriptación se pueden evitar con una tecnología de reciente comercialización que ofrece una forma matemática para cortar los datos en 16 piezas antes de guardarlos. Emplea una versión más elegante de las ecuaciones algebraicas (en las que conocer dos partes de una ecuación permite resolver la tercera) para permitir reconstituir el conjunto completo de datos con 10 de las 16 piezas.

Este proceso aumenta la cantidad de datos que se necesitan almacenar entre un 30 y un 60 por ciento, pero resulta más eficiente que otros métodos de cifrado. Y si se distribuyen las 16 piezas entre distintos proveedores de almacenamiento, "se pueden construir sistemas en los que no haya que confiar en los proveedores de servicios", afirma Chris Gladwin, director general de Cleversafe, la compañía de Chicago que puso en marcha el programa a fines del año pasado. "Pueden manipular, perder o robarlos, y no importa si los roban por debajo de un umbral".

Existen otras tecnologías en desarrollo para hacer que la computación en la nube sea más segura, ya que nadie dude de que, a medida que los datos se muevan a las nubes, también lo harán los hackers y delincuentes. "Cualquier persona puede utilizar Amazon", asegura Ristenpart, "así que los delincuentes también tienen acceso".