Los procesadores en los teléfonos inteligentes y las tabletas dejan escapar señales de radio que delatan las claves de cifrado utilizadas para proteger los datos delicados.

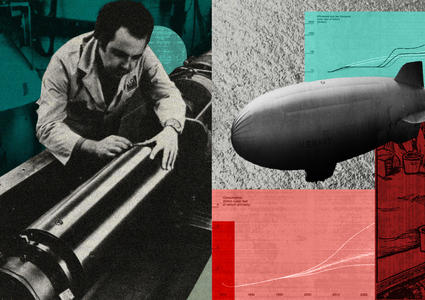

En la conferencia de seguridad informática RSA celebrada la semana pasada, Gary Kenworthy, de Cryptography Research, sostuvo un iPod Touch en el escenario y dirigió su mirada a una antena de televisión a tres metros de distancia. La señal captada por la antena, conducida a través de un amplificador y un programa de ordenador, reveló la clave secreta para cifrar datos utilizada por una aplicación del dispositivo. Un atacante con acceso a esta clave podría utilizarla para suplantar a la perfección el dispositivo del que la robó, y así acceder al correo electrónico en un servidor de la empresa, por ejemplo.

La antena detectó señales de radio 'fugadas' de los transistores del chip situado dentro del teléfono. Estos transistores se encargan de realizar los cálculos de cifrado y desprenden esas señales cuando están activos, por lo que el patrón de señales de un chip ofrece a un espía una representación del trabajo que está realizando el este. Cuando Kenworthy configuró su equipo para buscar en el lugar correcto, pudo verse un patrón claro y regular de picos y valles en la pantalla de su ordenador. Venían en dos variedades, grandes y pequeños, y se correspondían directamente con la cadena de 1 y 0 digitales que componen la clave de cifrado.

"Se supone que esta antena no funciona en esta frecuencia, lleva años en el ático de cualquier persona y está un poco inclinada", señaló Kenworthy, ingeniero en Cryptography Research. "Se podría instalar una antena en el costado de una camioneta para aumentar la ganancia, pasando de 3 metros a 91".

Benjamin Jun, director de tecnología de Cryptography Research, y Kenworthy demostraron también cómo un aro de alambre colocado cerca de dos modelos de teléfono inteligente fueron capaces de captar sus claves secretas. La señal de un teléfono HTC Evo 4G era una transcripción directa de la clave del dispositivo, que se utiliza como parte de un algoritmo criptográfico común conocido como RSA. Los investigadores tuvieron que hacer un análisis estadístico más complejo para capturar con éxito una clave de otro dispositivo HTC, utilizada como parte de un esquema de cifrado conocido como AES.

Jun señaló que todos los dispositivos que su empresa ha puesto a prueba producen señales de algún tipo que podrían delatar sus claves, aunque fueron necesarias distintas técnicas de escucha para los diferentes dispositivos. Mientras que algunos podrían ser vulnerables a un ataque de largo alcance, como el iPod de la demostración, otros como los dispositivos de HTC requerirían que un atacante se acercara a ellos. Pero eso podría resultar práctico, indicó Jun, si los receptores sin contacto utilizados para realizar cobros de teléfonos con chips NFC fueran modificados por los delincuentes. Se espera que estos chips estén ampliamente disponibles en los teléfonos inteligentes durante los próximos meses, a medida que Google y otras compañías desarrollen sistemas de pago móvil sin contacto.

Las aplicaciones utilizadas por Jun y Kenworthy en sus demostraciones fueron diseñadas por ellos mismos, ya que sería "de mala educación" usar aplicaciones de otras empresas, señaló Jun. Sin embargo, los investigadores han mostrado en privado que se pueden escuchar las claves de cifrado de cualquier aplicación o software para teléfonos móviles.

Los detalles de las vulnerabilidades descubiertas han sido compartidos con los fabricantes de teléfonos móviles. "Lo hemos notificado a todos los vendedores y fabricantes de teléfonos, y en la actualidad se está llevando a cabo mucho trabajo al respecto", señaló. "No puedo dar nombres, pero he de decir que estamos trabajando con un gran fabricante de tabletas y teléfonos inteligentes".

Realizar modificaciones en el hardware o software de un dispositivo móvil puede enturbiar las señales enviadas. Muchos lectores inalámbricos de tarjetas de crédito ya incluyen este tipo de medidas, indicó Jun.

En el caso de los teléfonos inteligentes y las tabletas, unas actualizaciones de software que dividen las operaciones utilizando claves de cifrado en varias partes, para después combinarlas, podrían proteger a los dispositivos existentes sin realizar cambios en el hardware, señaló Jun. Sin embargo, esas tácticas tienen un precio. "Requieren algún tipo de impacto en el rendimiento", afirmó Jun, porque hacen que el chip trabaje más. También conllevan más consumo de energía, lo que podría disuadir a algunos desarrolladores, que se resisten a ver reducida la preciada vida de la batería.